1.

Introducción

La cacería furtiva es uno de

los principales factores de la extinción de especies y la pérdida de

biodiversidad a nivel mundial. En la provincia de Misiones (Argentina), este

flagelo afecta a diversas especies naturales declaradas Monumentos Naturales de

Fauna por la provincia [1] y en peligro de extinción como el Águila

Harpía (Harpia harpyja), el Yaguareté (Phantera onca) y la Yacutinga

(Pipile jacutinga). Además, otras especies que hacen al equilibro de la

biodiversidad selvática de la provincia, como ser los pecaríes, corzuelas,

especies de aves comestibles, se encuentran en algún grado de amenaza debido

principalmente a la cacería furtiva en reservas naturales, tanto públicas como

privadas.

La provincia de Misiones integra

la región fitogeográfica Paranaense, o también conocida como “Selva Misionera”,

y se caracteriza por estar cubierta de distintos tipos de selvas con alguna

presencia de campos abiertos y esteros [2]. De los aproximadamente 3 millones de

hectáreas que ocupa la provincia de Misiones, prácticamente un tercio de ellas;

es decir, 1 millón de hectáreas están protegidas por ley y albergan selvas de

diferentes características y niveles de conservación [2]–[4], encontrándose prohibida la

cacería. Sin embargo, la densidad y grandes extensiones de selva existentes

hacen que el control y la fiscalización de los delitos ambientales sea una

tarea en extremo compleja principalmente debido a tres motivos: la imposibilidad

de contar con presencia de fuerzas de seguridad en todos los sectores críticos

de las áreas naturales protegidas, la facilidad con la que los cazadores pueden

esconderse en la selva y los escasos recursos humanos y técnicos para hacer

frente a este tipo de infracciones ambientales.

En el presente trabajo se

propone un sistema de detección automática de caza furtiva que permite

disminuir el efecto de estos tres motivos que complejizan las tareas de control

de las fuerzas encargadas de resguardar la biodiversidad de la selva Misionera [5]. Este sistema se fundamenta en

diversas propuestas existentes en la bibliografía [6]–[8], pero con diferentes focos

de aplicación, y en investigaciones y trabajos previos de los autores [9]–[11] en donde se han propuesto

algoritmos detección de disparos de arma de fuego, grabadores de audio

autónomos para ambientes selváticos [12] y trabajos acerca de la complejidad

que involucran las comunicaciones de datos por radiofrecuencia en ambientes

selváticos [13], [14]. La novedad de la

metodología de detección del sistema propuesto radica en el concepto de nodos

elementales; los cuales, de manera equivalente a una red neuronal, distribuyen

la capacidad de cómputo del sistema en pequeños nodos con capacidades

computacionales y energéticas mínimas, pero que en su conjunto, y mediante un

protocolo especial de comunicación, permiten eficiencias de detecciones más altas

y robustas que otros sistemas propuestos en la literatura [6]–[8], [15].

2.

Sobre la detección de un

disparo de arma de fuego en ambiente natural

La detección del sonido proveniente

de la detonación de un arma de fuego en ambientes naturales no es tarea

sencilla de encarar mediante sistemas automáticos. Esto se debe principalmente

a que este tipo de sonidos puede tener equivalentes muy similares, pero de

origen natural, y su identificación precisa y con eficiencias elevadas que

generen estadísticas o datos confiables para fundamentar tareas de control por

fuerzas especiales, requiere de los siguientes cuidados:

2.1.

Indicios de caza furtiva

en selva

Los ambientes naturales de la

provincia de Misiones son casi en su totalidad selváticos [2], más específicamente selva

atlántica, un tipo de selva subtropical con densidad vegetal variable, pero en

todos los casos densa y con altos porcentajes de humedad. La detección de caza

furtiva en este tipo de ambiente es una tarea muy compleja debido a la espesura

y tamaño de los ambientes selváticos en donde se ejecutan los delitos, los cuales

pueden abarcar en algunos casos cientos de miles de hectáreas [2], [3].

Existen diversas formas de

advertir la presencia de cazadores en estos lugares, por ejemplo, a través de

trabajos de observación directa de presencia humana en campo, como ser senderos,

campamentos, vehículos sospechosos, etc.; o bien, mediante la audición de los

eventos vinculados a la cacería. Dentro de las técnicas de detección por

sonidos, el método más interesante y evidente es el de disparos de arma de

fuego. Las señales acústicas son de importancia en la detección de acciones

vinculadas a la caza furtiva, existiendo ingeniosas estrategias de detección de

disparos [16], pero también pueden ser captados otros

sonidos relacionados, incluso la detección de pasos asociados a humanos [17].

La detección de disparos

resulta eficiente debido a que permite detectar de manera segura, a la

distancia y en el momento, a la actividad furtiva en el área. El inconveniente

de esta metodología es que se requiere de la presencia permanente de personal

atento a los sonidos, y una vez detectado el mismo, no es sencillo determinar

la ubicación exacta de los cazadores y actuar con la suficiente prontitud.

2.2.

Detección automática de

disparos en áreas selváticas

Durante los últimos años, los

autores han trabajado y publicado avances en sistemas de detección autónomos de

disparos de arma de fuego aplicables a la detección de cacería furtiva en

selvas. Estos aportes comenzaron con el estudio de la acústica de un disparo,

el desarrollo de equipos de grabación de audio para ambientes abiertos [12], la prueba de enlaces de

comunicación en selvas [14], [18] y el desarrollo de

algoritmos de detección de disparos en grabaciones que fueron capaces de

detectar disparos de armas de fuego de distintos calibres de manera muy

eficiente, evitando falsas detecciones por sonidos similares, como el canto de

algunas aves [9].

Estas técnicas de detección

de disparos en audios, como así también otras propuestas de diversos autores [19] [20] permitirían detectar eventos

sonoros provenientes de armas de fuego a la distancia con una gran eficiencia.

Sin embargo, la aplicación práctica presenta un inconveniente que generalmente

no es considerado. Existen sonidos que son en extremo similares a disparos de

armas de fuego, pero que provienen de fuentes naturales como ser la rotura de

ramas (principalmente cañas o tacuaras), la caída de árboles o el estruendo de

truenos. Aunque estos sonidos pueden ser similares, su potencia y distancia de

propagación pueden ser considerablemente distintas a las de un disparo de arma.

Así, un sistema de detección basado en un procesamiento local y concentrado de

las señales sonoras ambientales, probablemente arrojará falsos positivos ante

los fenómenos naturales indicados. Por ello, en el presente trabajo se propone una

estrategia de detección de disparos basada en la distribución de la

inteligencia de la detección en diversos nodos elementales, que permiten

sortear estos sonidos similares a disparos y en conjunto con un buen plan de

ubicación de estos nodos en el terreno y un protocolo de comunicación entre

nodos, viabilizar la detección de caza furtiva con gran eficiencia.

3.

Sistema de Detección por

Nodos Elementales

El concepto de detección por

nodos elementales radica en distribuir las etapas de procesamiento de señales de

un único detector, que en general requiere de gran capacidad de cómputo y

energía, en diversos nodos mucho más simples y con capacidad de computo

elemental que, en su conjunto, y sostenidos por un protocolo de comunicación

bidireccional, permiten lograr altos índices de eficiencia en detecciones. Estrategias

similares se vienen utilizando en aplicaciones como el monitoreo de incendios [21].

En la aplicación considerada

en este trabajo, la inteligencia colectiva o distribuida posee la ventaja adicional

de evitar falsas detecciones por sonidos muy similares a disparos, pero de

menor potencia, como la rotura de ramas o de mayor potencia, como los truenos.

Otra ventaja de un sistema basado en nodos elementales es que la correcta

instalación de cada nodo permitiría identificar el punto geográfico de

proveniencia de la detección, haciendo más eficiente el trabajo de las fuerzas de

seguridad que deban acudir a revisar la zona.

En relación a la composición

de los nodos, cada uno de ellos posee en su interior un procesador digital de

bajas prestaciones y mínimo consumo de energía, un sistema de alimentación

energético eficiente, un micrófono y un módulo de comunicaciones inalámbrico

por radiofrecuencia capaz de lograr enlaces a un máximo de 2 Km. en áreas

naturales. El sistema propuesto se puede ver en el esquema de la Figura 1.

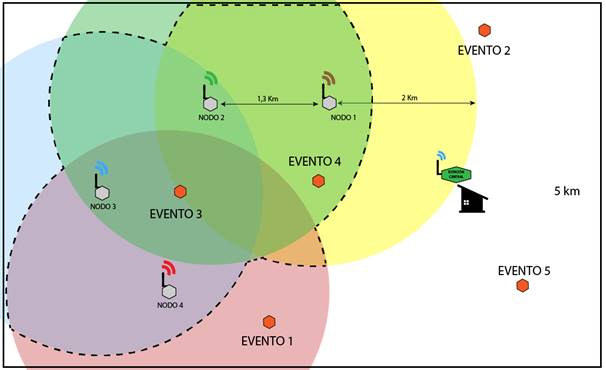

Fig. 1. Esquema de

sistema de detección por nodos elementales. 5 nodos y una estación central.

Para este esquema se observan

5 nodos colocados en campo y alrededor de cada uno de ellos un círculo

concéntrico que representa el radio de detección de disparos del nodo

involucrado. Este radio varía en función de la topografía y densidad vegetal

del lugar, y fundamentalmente del calibre del arma a detectar. En el caso más

complejo, donde la topografía sea sinuosa y el calibre de arma chico (por

ejemplo un arma calibre 22), el radio de detección será de no más de 500

metros, mientras que para calibres grandes y topografía plana, este radio puede

extenderse hasta los 4 kilómetros.

Cada nodo se encuentra

separado uno de otro a una distancia no mayor a los 1,5 kilómetros, y esto se

define principalmente para asegurar el enlace de comunicación entre nodos

próximos. En función a la disposición de los nodos y como se puede ver en la

Fig. 1, existen nodos que podrán estar en contacto con más de un nodo vecino a

la vez, mientras que otros solo estarán en comunicación con solo un nodo adyacente.

Esto permite extender el área de vigilancia a superficies mucho mayores que las

posibles con un único nodo, por ejemplo y como se puede analizar en la Fig. 1,

la distancia entre la estación central y el Nodo “5” es de aproximadamente 5

kilómetros.

La estación central es la

encargada de recibir las detecciones validadas por el algoritmo de inteligencia

colectiva de los nodos elementales y procesarla. Esta estación, que idealmente

se encuentra en un puesto de control o algún lugar con energía eléctrica, al no

sufrir las limitaciones energéticas de los nodos en campo, podrá tener la

posibilidad de mostrar en una pantalla los datos registrados, las fechas de las

detecciones, con sus respectivos horarios y almacenar toda la información en un

archivo de texto de fácil acceso. Además, en caso de estar en un área con

conectividad (Internet o GPRS), podrá enviar reportes en tiempo real a quien

los requiera.

3.1.

Inteligencia colectiva o

distribuida de los nodos

El concepto de distribuir la

capacidad de detección de un solo nodo de grandes prestaciones computacionales en

diversos nodos elementales básicos posee dos principales ventajas. La primera

radica en la eficiencia energética. Estos nodos deben funcionar en ambientes

donde no existe energía de red eléctrica y por lo tanto su consumo debe ser

mínimo. En el caso de los nodos elementales, su pequeño procesador realiza

tareas básicas y el consumo energético del sistema completo puede reducirse

significativamente, a diferencia de otros equipos que deban realizar tareas de

procesamiento avanzadas y en tiempo real, que requieran de mayores necesidades

energéticas.

Otra ventaja radica en la

capacidad de sensar mayores distancias y corroborar las detecciones entre nodos

adyacentes utilizando un protocolo de comunicación bidireccional, que

analizaremos más adelante y que valida las detecciones individuales aumentando

la eficiencia del sistema significativamente.

En cuanto a la tecnología de

comunicación propuesta, ensayos previamente realizados por los autores sugieren

las ventajas de utilizar módulos comerciales de la marca LoRa [18]. Estos productos también han mostrado

sus virtudes en otras aplicaciones relacionadas con el internet de las cosas [22] [6]. Se propone transmitir, además de la

información de detección, la estampa de tiempo de arribo, que es de utilidad en

la delimitación precisa de áreas de origen del disparo, ya que estudios

publicados en la literatura para la realización de la conformación de haces (beamforming)

distribuida así lo demuestran [23][24]. En este sentido, otro parámetro

relevante para mejorar la precisión en la detección son los niveles de potencia

de las señales detectadas.

4.

Algoritmo o protocolo de

validación conjunta

El

protocolo de validación conjunta es el corazón del funcionamiento del sistema

distribuido de detección. Permite al sistema detectar eventos de caza furtiva en

superficies grandes y con gran precisión, como así también, enviar el reporte

de dicha detección convalidada por un mínimo de dos nodos a la estación central

que puede encontrarse a kilómetros del punto de detección. La distribución

geográfica de cada nodo deberá estar en concordancia con la topografía del

lugar, pero se debe cumplir obligatoriamente que la distancia lineal entre dos

nodos vecinos no sea mayor a 1.5 kilómetros y no menor a 1 kilómetro (ver

Figura 2), y en caso de densidades vegetales extremas o áreas muy serranas, se

debe verificar que el enlace de comunicación entre dichos nodos exista y sea

confiable.

La

distancia de 1.5 kilómetros entre nodos no es únicamente para cuestiones de

comunicación, sino que es funcional a la lógica de detección del sistema

completo. El principio de funcionamiento del sistema se basa en que un disparo

de arma de fuego deba ser detectado por un mínimo de 2 nodos. En base a esto, y

según los estudios de campo previos realizados, se determinó que separando cada

nodo por distancias comprendidas entre 1 y 1.5 kilómetros, se obtienen los

mejores resultados. La distancia mínima de 1 km evita que dos nodos vecinos

confirmen detecciones en base a sonidos similares a disparos pero de menor

potencia, como cantos de algunas aves (genero Cryptorellus), roturas de

ramas o sonidos similares. La distancia máxima de 1.5 kilómetros posibilita que

un arma de calibre chico pueda ser detectada simultáneamente por 2 nodos

vecinos, manteniendo la distancias en rangos factibles de comunicación. Como se

mostró en la Fig. 1, cada nodo puede estar en comunicación con 1 o más vecinos.

Respetando estas reglas, el sistema podrá funcionar adecuadamente.

Funcionamiento:

Este

protocolo fue pensado para uso específico de este sistema. Para que funcione,

cada nodo debe tener asociado un número y una constante de tiempo específica igual

a la inversa de su número. Por ejemplo, el nodo 3 tendrá una constante de

tiempo “c=1/3”.

Analicemos

la Figura 2, la cual utiliza una disposición genérica de 4 nodos, a los que se

agrega una estación central en un predio de 4000 hectáreas. En esta figura se

esquematiza cada nodo con una superficie de detección teórica de 2 kilómetros

de radio, estando cada nodo separado linealmente entre sí por la distancia

pactada de 1 a 1.5 kilómetros. Además, se han indicado con rombos rojos a 5

puntos en donde se simula un disparo de arma de fuego para evaluar el

funcionamiento del sistema ante ellos.

Fig. 2. Esquema teórico de área de detección y disposición de nodos en predio

de 4000 hectáreas.

La

superficie de detección está indicada por la línea a trazos negra, es decir,

todo disparo dentro de esa superficie podrá ser teóricamente detectado por un

mínimo de 2 nodos. Esta superficie de cobertura, de aproximadamente 1500 hectáreas,

puede ser optimizada moviendo la posición de los nodos. Como se indicó, cada

nodo posee un número y una constante de tiempo “C”, esto se resume en la

siguiente tabla:

|

Nodo

|

C

|

Radio de detección

|

|

Nodo 1

|

1

segundo

|

2 Km

|

|

Nodo 2

|

1/2

segundo

|

2 Km

|

|

Nodo 3

|

1/3

segundo

|

2 Km

|

|

Nodo 4

|

1/4

segundo

|

2 Km

|

Tabla 1:

Constantes de tiempo y radio de detección de cada nodo

Para el

funcionamiento del algoritmo de detección y validación se utilizan dos tipos de

mensajes. El primero se genera al detectar un disparo por un solo nodo y se

denomina “aviso de detección simple” y se lo resumirá como “AV1”. El

segundo mensaje es cuando dos o más nodos han detectado un disparo, por lo

tanto son detecciones confirmadas. Estos avisos se denominan “aviso de

detección múltiple x” AVMx donde “x” indica la cantidad de nodos que han

efectuado la detección. Su simplificación será, por ejemplo: AVM3 = detección

múltiple por 3 nodos. En base a esto, el protocolo funciona de la siguiente

manera:

1) Al ocurrir

una detección por un nodo cualquiera, éste espera un tiempo igual a su constante

de tiempo, luego de la cual, emite un AV1 que será escuchado por los nodos

vecinos. En este momento pueden producirse dos situaciones:

a. Si hay un

nodo vecino de mayor “C” que también haya escuchado el disparo, éste estará en

modo de espera (por su mayor C) y al recibir el AV1, confirmará la detección y

procederá con la etapa de confirmación y envío de un AVM2. Este aviso indica

que se ha confirmado por 2 nodos un disparo y es un evento que debe ser

informado a la central. En caso de que el nodo no haya detectado un evento, se descarta

el AV1 recibido.

b. Si hay un

nodo con un menor “C” alrededor que haya escuchado el disparo, éste, al tener

un menor C, habrá enviado previamente su AV1. Al recibir el AV1, lo descarta. Si

este nodo no detectó un disparo, descarta el AV1.

2) Cuando un

nodo cualquiera confirma una detección (es decir, recibe un AV1 y también

escucho un disparo) envía un AVM2. Este AVM2 se envía luego de transcurrido un

tiempo igual al mayor C de todos los nodos (generalmente 1 segundo). Este

tiempo de “confirmación” permite recibir otros AV1 de otros nodos que hayan

detectado el evento. Una vez que se termina el tiempo de confirmación, el nodo

envía un AVMx y queda en estado de reposo (sin recibir ni emitir nada) un

tiempo igual a 3C.

3) Cuando un

nodo cualquiera recibe un AVMx lo reenvía a todos los nodos circundantes luego de

esperar un tiempo igual a su constante C. De esta forma, el AVMx terminará

llegando a la estación central en donde se almacena o reporta al usuario.

Este

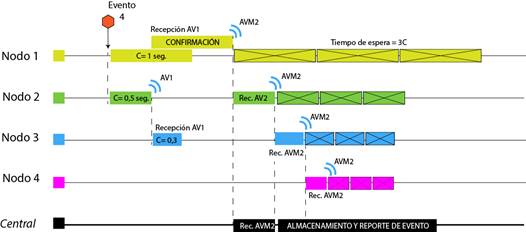

proceso se puede ejemplificar para los eventos graficados en la Figura 2. En el

caso del Evento 4, este es oído por los nodos 1 y 2, y el proceso de validación

se muestra en el siguiente gráfico temporal. Observar que cada rectángulo tiene

una duración igual a la constante de tiempo C del nodo involucrado.

Fig. 3. Simulación de protocolo para el Evento 4

Al ocurrir

el Evento 4, éste, según su punto geográfico de origen y la distribución de los

nodos de la Figura 2, será oído y detectado por los Nodos 1 y 2, y por ningún

otro nodo. Al detectar el evento, ambos nodos esperan su constante de tiempo C

para luego emitir el AV1. El Nodo 2 emite primero por su menor C. Este AV1 es

recibido por el Nodo 1 (que estaba en espera) y el Nodo 3. El Nodo 3 al no

haber detectado ningún disparo, descarta el AV1. El Nodo 1 recibe el AV1 y de

esta forma confirma el evento, ya que fue oído por él mismo y un nodo vecino.

El aviso de detección doble AVM2 se envía luego de transcurrido el tiempo de

confirmación (1 segundo), y luego de esto, dicho nodo entra en espera por un

tiempo igual a 3C.

El AVM2

emitido por el Nodo 1 es recibido por el Nodo 2 que, luego de su constante C,

reenvía el AVM2 y entra en espera. Así, los AVM2 son recibidos y enviados por

todos los nodos hasta que por algún camino se establece la comunicación con la

estación central que almacena o reporta el evento. En este caso, la central

recibe el AVM2 directamente desde el Nodo 1 pues está en su radio de alcance.

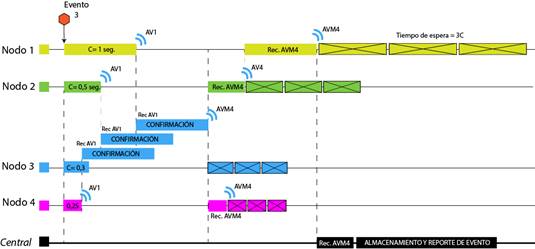

Un caso

más complejo puede ocurrir al producirse el Evento 3, el cual será detectado

simultáneamente por los 4 nodos. Este sería un caso más bien teórico, ya que

una correcta distribución de los nodos debería distribuir las superficies de

detección evitando solapamiento entre 4 nodos, pero sirve para ejemplificar el

funcionamiento del protocolo. En este caso, la detección, verificación y

reporte se desarrolla de la siguiente forma:

Fig. 4. Simulación de protocolo para el Evento 3. 4 detecciones simultáneas.

En este

caso, el Evento 3 es detectado simultáneamente por los nodos 1, 2, 3 y 4, por

lo que los cuatro emiten el correspondiente AV1, pero lo hacen a tiempos

diferentes, determinados por su constante C. El primero en emitir efectivamente

el AV1 será el nodo de menor C, es decir el Nodo 4. Este AV1 es recibido por el

Nodo 3 únicamente (por su cercanía) y por lo tanto, entra en etapa de

confirmación pues dicho nodo también detectó el Evento. Este proceso de

confirmación se prolonga por 1 segundo (el C mayor del arreglo de nodos) y

durante el transcurso del mismo el Nodo 3 recibe el AV1 del Nodo 2, reseteando

la etapa de confirmación. Esto ocurre de igual manera un instante después

cuando se recibe el AV1 proveniente del Nodo 1. Luego de esto, la confirmación

no es interrumpida por ningún otro AV1 y de esta forma se emite un AVM4, es

decir, un aviso de detección múltiple por 4 nodos. Este AVM4 es recibido por

los nodos más cercanos al 3, es decir, el Nodo 4 y 2. Ambos nodos repiten el

AVM4 y entran en espera. El AVM4 repetido por el Nodo 2 es recibido y repetido

por el Nodo 1, el cual finalmente hace llegar el AVM4 a la central, la cual

almacenará el reporte de detección de los 4 nodos.

A modo de

ejemplo se han ilustrado situaciones en donde no es posible detectar los

eventos. Estos son los Eventos 1, 5 y 2 de la Figura 2. Los eventos 2 y 5 no

son detectables pues ocurren en puntos que no son audibles por ningún nodo, y

el caso del Evento 1 es solamente detectado por el Nodo 4, y no puede ser

confirmado por ningún otro nodo (no se genera el AVM2).

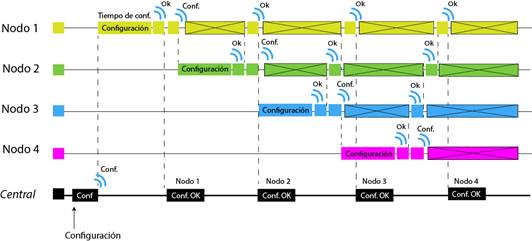

El

protocolo de comunicación bidireccional de nodos independientes permite también

la configuración remota de los nodos con su respectiva confirmación de

configuración realizada con éxito. Esta opción permitiría reprogramar desde la

central (accesible fácilmente) con diferentes capacidades específicas a los

nodos para tareas especiales, lo cual es mucho más sencillo que retirar,

reprogramar y volver a colocar en el campo los nodos. El proceso de

configuración “en el aire” se esquematiza en la Figura 5, y funciona de la

siguiente manera.

Fig. 5. Programación “en el aire” de nodos en campo

Cuando

se desea realizar la reconfiguración de los nodos, el nuevo programa debe ser cargado

en la central, desde la cual se reenvía a la red de nodos. Este mensaje de

configuración es recibido por el nodo más próximo, en este caso el Nodo 1, que

procede a reconfigurarse y finalizado este proceso, envía un paquete de

“Configuración realizada con éxito” (Ok) que es recibido por la central, la

cual está a espera de estos paquetes específicos. Luego del envío del “Ok” del

Nodo 1, este reenvía el paquete de reconfiguración, el cual es recibido por el

nodo más próximo, en este caso el Nodo 2. El Nodo 1, luego de enviado el

paquete de reconfiguración queda en un modo de espera de “Ok” de los nodos cercanos.

El

Nodo 2 se reconfigura y envía el “Ok”, el cual estaba siendo esperado por el

Nodo 1, el cual lo reenvía a la central. Este proceso de repite hasta que el

último nodo (Nodo 4) ya no tiene a quién enviar el paquete de reconfiguración,

y la estación central recibe los “Ok” de todos los nodos de la red.

5.

Conclusiones

En este trabajo se propone

una alternativa novedosa que permite monitorear y alertar de manera instantánea

áreas naturales extensas frente a uno de los delitos ambientales más problemáticos

a nivel mundial, la caza furtiva. Se mostró que utilizando una red de nodos con

un micrófono y un procesador de bajos recursos computacionales y energéticos se

puede detectar la caza furtiva mediante el procesamiento básico de la señal de

audio de cada nodo. Estas detecciones se apoyan en un protocolo de comunicación

bidireccional entre todos los nodos que aumentan significativamente la

eficiencia y confianza de las detecciones. La distribución de la inteligencia

del sistema en diversos nodos elementales evita falsas detecciones por roturas

de ramas, cantos de aves o eventos atmosféricos que serían prácticamente

imposibles de diferenciar por sistemas que solamente utilicen un detector

independiente de altas prestaciones computacionales.

Agradecimientos

Este trabajo es posible

gracias a los aportes provenientes del Proyecto de Desarrollo Tecnológico y

Social (PDTS) titulado “Red de Sensores Autónomos para Monitoreo Medioambiental

y de Actividad Ilegal en Parques Nacionales, Provinciales y Reservas Naturales”

bajo el código 16/I166 – PDTS. Se agradece al departamento de Electrónica y al

Grupo de Investigación y Desarrollo en Ingeniería Electrónica (GIDE).

Referencias

[1] Gobierno de la Provincia de Misiones,

Ministerio de Ecología y RNR, «Monumentos Naturales», 2012.

http://www.ecologia.misiones.gov.ar/ecoweb/index.php/anp-descgen/clasificacion/monumentos-naturales

[2] Guillermo

Gil, Areas Claves para la Biodiversidad de la Provincia de Misiones.

Aves Argentinas, 2022.

[3] Gobierno

de la Provincia de Misiones; Ministerio de Ecología., «Sistemas de Areas

Naturales Protegidas (SANP)», 2017.

http://www.ecologia.misiones.gov.ar/ecoweb/index.php/anp-descgen/sistema-de-areas-naturales-protegidas

[4] Planificación

de las Áreas Protegidas del Núcleo Norte de la Provincia de Misiones, «Plan de

manejo del Parque Provincial Puerto Península», 2010.

http://www.losquesevan.com/plan-de-manejo-del-parque-provincial-puerto-peninsula.1517c

[5] Sergio

Moya, «Una red de sensores para proteger la selva misionera», Argentina

Investiga - Divulgación Científica y Noticias Universitarias, 1 de octubre

de 2018. [En línea]. Disponible en: http://argentinainvestiga.edu.ar/noticia.php?titulo=una_red_de_sensores_para_proteger_la_selva_misionera&id=3328

[6] E. D.

Ayele, «Hunting the hunters: Wildlife Monitoring System», abr. 2020, doi:

10.3990/1.9789036550031.

[7] J.

Montero-Aragón, C. Salazar-García, R. Castro-Gonzalez, J. Cárdenas-Reyes, A.

Chacon-Rodríguez, y P. Alvarado-Moya, «An embedded system for the detection of

illegal hunting and logging», en 2016 IEEE 36th Central American and Panama

Convention (CONCAPAN XXXVI), nov. 2016, pp. 1-5. doi:

10.1109/CONCAPAN.2016.7942350.

[8] A.

Conteh, M. C. Gavin, y J. Solomon, «Quantifying illegal hunting: A novel

application of the quantitative randomised response technique», Biological

Conservation, vol. 189, pp. 16-23, sep. 2015, doi:

10.1016/j.biocon.2015.02.002.

[9] Sergio

Moya, Javier Kolodziej, y Julia Martinez Pardo, «Algoritmo de Detección

Off-line de Disparos de Arma de Fuego en Audio», ARGENCON 2018, jun.

2018.

[10] Sergio

Moya, Javier Kolodziej, Julia Martinez Pardo, y Juan Pablo Gross, «Algoritmo de

Detección Off-line de Disparos de Arma de Fuego en Audio», presentado en

ARGENCON 2018, Tucumán - Argentina, 2018.

[11] De

Almeida, Gonzalo, Kelm, Marcelo, Moya Sergio, y Korpys Ricardo, «Detección de

Disparos de Armas de Fuego en Ambientes Selváticos», 9o Encuentro

Grupo Latinoamericano de Emisión Acústica - GLEA, 2017.

[12] Carlos

Bajura, Gustavo Bazante, Sergio Moya, y Ricardo Korpys, «Equipo de Grabación de

Audio Autónomo para Estudios Biológicos en Ambientes Selváticos», Jornadas

de Investigación Desarrollo Tecnológico Extensión y Vinculación 2018,

Agosto de 2018.

[13] Gonzalo

Oscar Frías, José Szychowski y Sergio Moya, «Módulos Transceptores de

Radiofrecuencia para pruebas de Comunicación en Ambiente Selvático», Jornadas

de Investigación, Desarrollo Tecnológico, Extensión, Vinculación y Muestra de

la Producción - JIDeTEV 2019, sep. 2019.

[14] José

Szychowski; Gonzalo Oscar Frías, «Módulos Transceptores de Radiofrecuencia para

pruebas de Comunicación en Ambiente Selvático», Universidad Nacional de

Misiones - Facultad de Ingeniería, 2019.

[15] Y.

Arslan y B. Güldoğan, «Impulsive sound detection and gunshot recognition»,

en 2015 23nd Signal Processing and Communications Applications Conference

(SIU), may 2015, pp. 511-514. doi: 10.1109/SIU.2015.7129872.

[16] J.

Kamminga, E. Ayele, N. Meratnia, y P. Havinga, «Poaching Detection

Technologies—A Survey», Sensors, vol. 18, n.o 5, Art. n.o

5, may 2018, doi: 10.3390/s18051474.

[17] M.

V. Fulzele, M. Y. Kulkarni, y M. S. Aras, «Conservation of Wildlife from

Poaching by using Sound Detection and Machine Learning», International

Journal of Engineering Research & Technology, vol. 8, n.o 5,

mar. 2020, Accedido: 7 de abril de 2022. [En línea]. Disponible en:

https://www.ijert.org/research/conservation-of-wildlife-from-poaching-by-using-sound-detection-and-machine-learning-IJERTCONV8IS05007.pdf,

https://www.ijert.org/conservation-of-wildlife-from-poaching-by-using-sound-detection-and-machine-learning

[18] Sergio

Moya, Javier Kolodziej, José Szychowsky, Gonzalo Frias, «Las comunicaciones de

datos por radiofrecuencia en las selvas de Misiones ¿Son posibles?», Jornadas

de Investigación Desarrollo Tecnológico Extensión y Vinculación 2020, 2020.

[19] «An

embedded system for the detection of illegal hunting and logging - Buscar con

Google». https://www.google.com/search?q=An+embedded+system+for+the+detection+of+illegal+hunting+and+logging&oq=An+embedded+system+for+the+detection+of+illegal+hunting+and+logging&aqs=chrome..69i57.424j0j4&sourceid=chrome&ie=UTF-8

(accedido 7 de abril de 2022).

[20] M.

A. Khalid, M. I. K. Babar, M. H. Zafar, y M. F. Zuhairi, «Gunshot detection and

localization using sensor networks», en 2013 IEEE International Conference

on Smart Instrumentation, Measurement and Applications (ICSIMA), nov. 2013,

pp. 1-6. doi: 10.1109/ICSIMA.2013.6717917.

[21] «Forest

fire detection system using wireless sensor networks and machine learning |

Scientific Reports». https://www.nature.com/articles/s41598-021-03882-9

(accedido 7 de abril de 2022).

[22] L.

P. Fraile, S. Tsampas, G. Mylonas, y D. Amaxilatis, «A Comparative Study of

LoRa and IEEE 802.15.4-Based IoT Deployments Inside School Buildings», IEEE

Access, vol. 8, pp. 160957-160981, 2020, doi: 10.1109/ACCESS.2020.3020685.

[23] S.

Jayaprakasam, S. K. A. Rahim, y C. Y. Leow, «Distributed and Collaborative Beamforming

in Wireless Sensor Networks: Classifications, Trends, and Research Directions»,

IEEE Communications Surveys Tutorials, vol. 19, n.o 4, pp.

2092-2116, 2017, doi: 10.1109/COMST.2017.2720690.

[24] A.

S. Pinna, G. Portaluri, y S. Giordano, «Shooter localization in wireless

acoustic sensor networks», en 2017 IEEE Symposium on Computers and

Communications (ISCC), jul. 2017, pp. 473-476. doi:

10.1109/ISCC.2017.8024573.